BUUCTF(re8~re9)

re8:reverse3

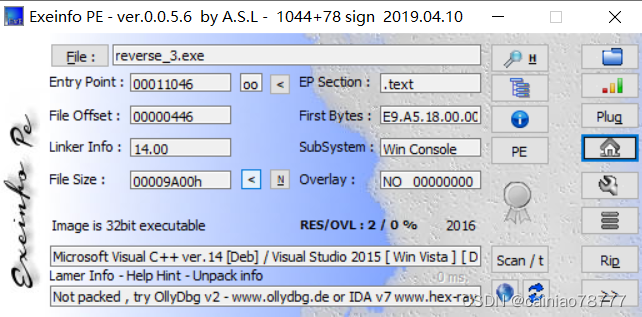

1.下载附件并查壳

32位无壳

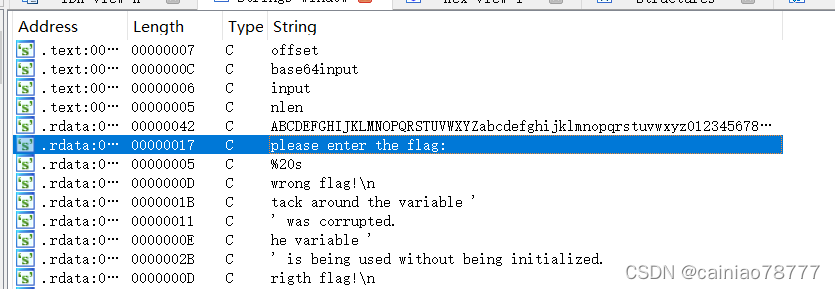

2.用ida32打开并查看字符

找到关键函数,并且注意到abcd……(很有可能用到了base64加密)

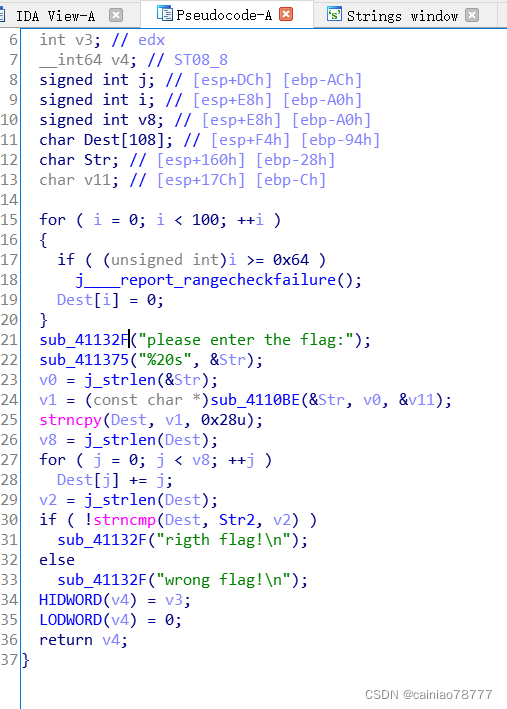

跟进查看伪c代码

流程大概就是:输入一段字符串,然后经过sub-4110BE函数,再每位减去自己的下标值,再和str2比较。

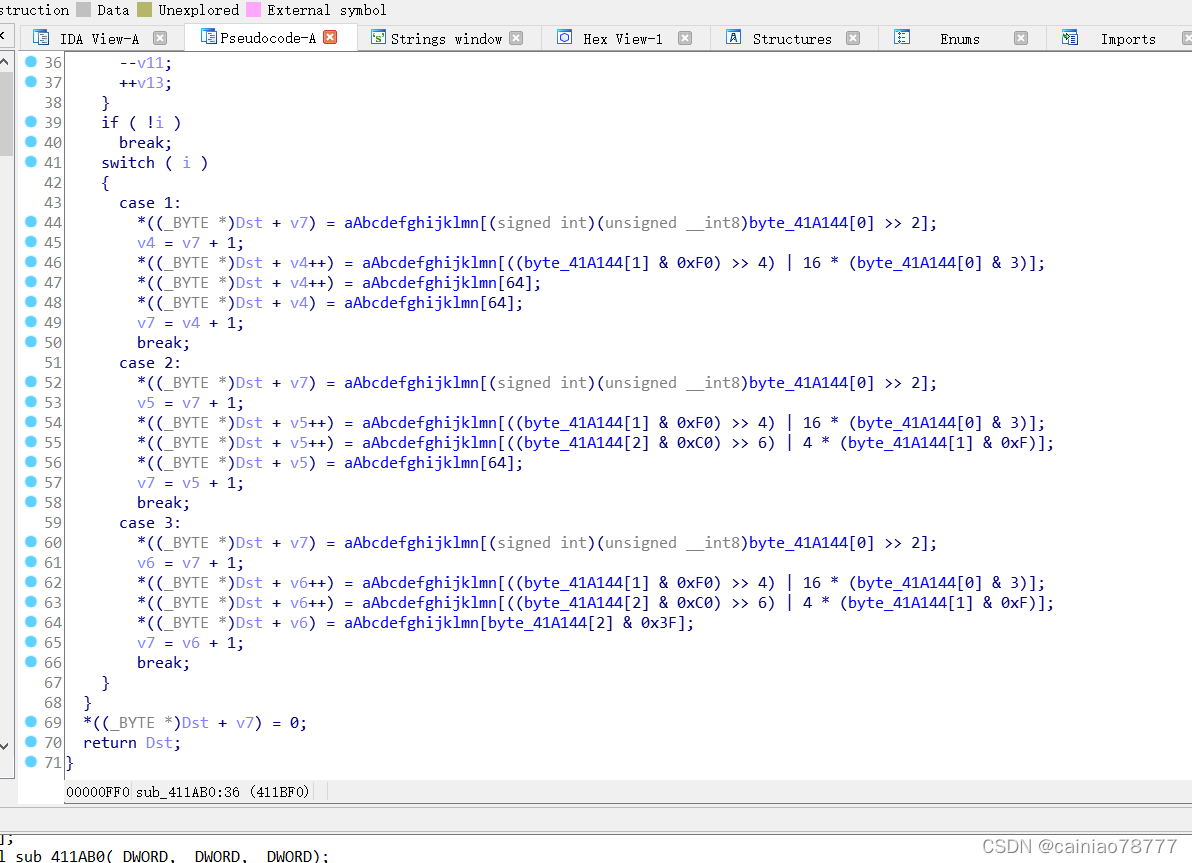

下面再带着思路去看函数内容

很明显是base64加密,所以下面就剩脚本了

脚本如下:

1 | import base64 |

所以

flag{i_l0ve_you}

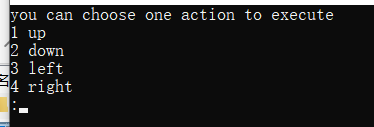

re9:不一样的flag

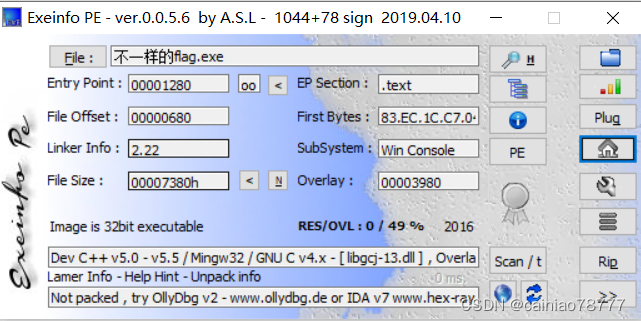

1.下载附件并查壳

32位无壳

2.用ida32打开并查看字符

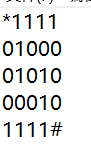

ida32打开发现类似地图的字符

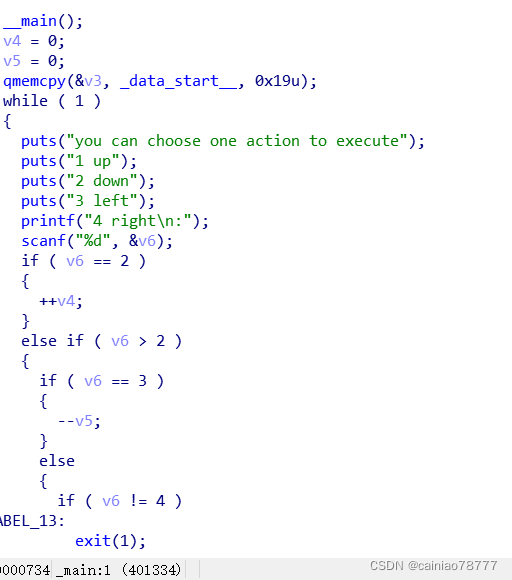

找到main函数查看伪c代码

跟进_data_start__发现就是这段字符串

*11110100001010000101111#

拿着应该就是地图了,

方向在程序里也找到了,

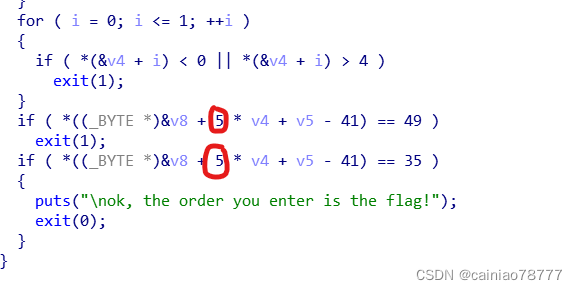

这个图是n列m行该怎么找n,和m

在伪c代码下面可以找到

那就可以猜测是5 * 5,

果然

那直接

得出222441144222

所以

flag{222441144222}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Hexo!