攻防世界(csaw2013reversing2)

csaw2013reversing2

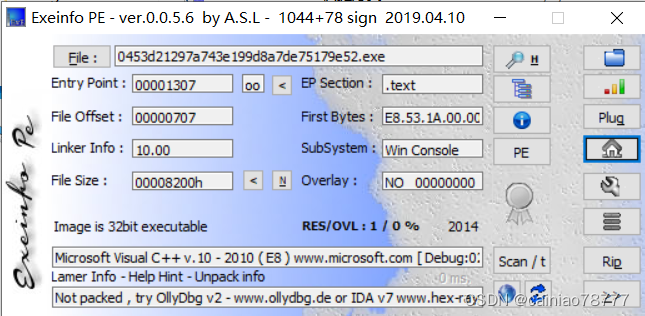

1.下载附件并查壳

32位,无壳

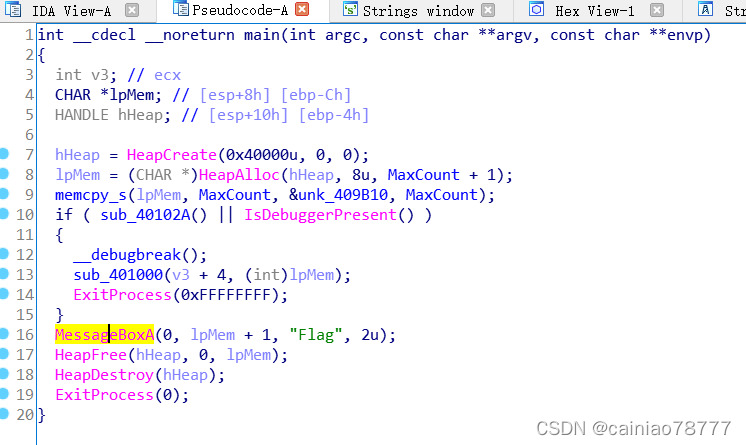

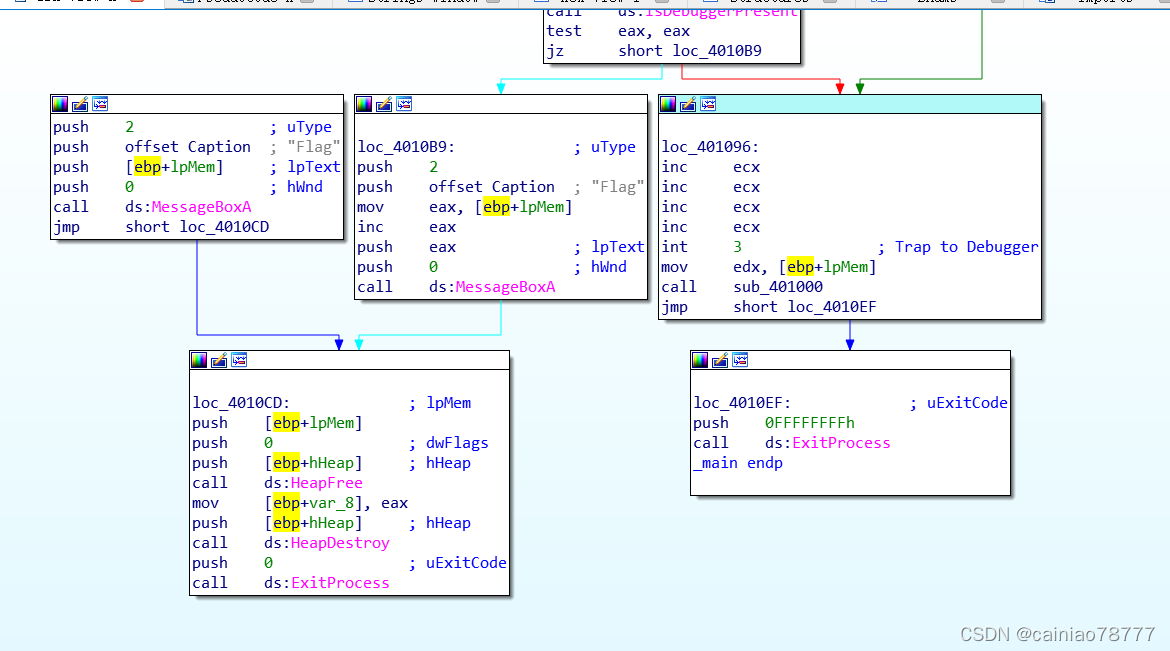

2.用ida打开找到main函数 (字符串无可用信息)

可以明显看到这是在提示用动态调试

这个sub_401000应该是属于解密函数

在看其他信息有这个int 3断点,和loc_4010B9输出窗口

所以大致猜测

思路就是取消断点,跳转至解密函数,再跳转至输出窗口。

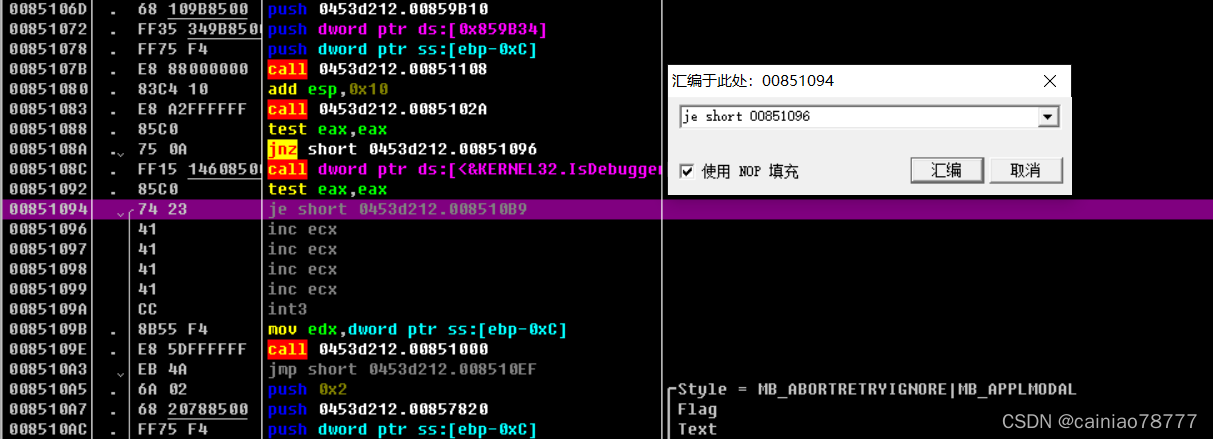

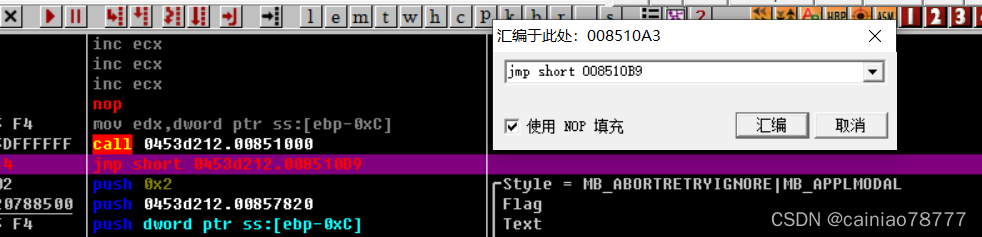

拖入od

1.让程序跳转至解密函数

2.找到断点地址109A,并取消断点。

3.找到输出窗口地址,即10B9,在解密函数下面进行跳转。

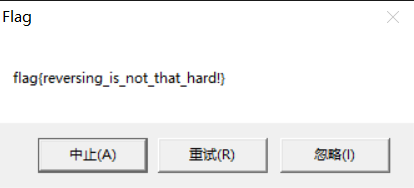

得到flag

总结: 第二次动态调试,有好多地方都是借鉴了大佬的思路,目前对汇编语言没有进行学习,所以有些地方比较吃力,但好在最后都能理解每一步的由来。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Hexo!