攻防世界(insanity~re1)

insanity

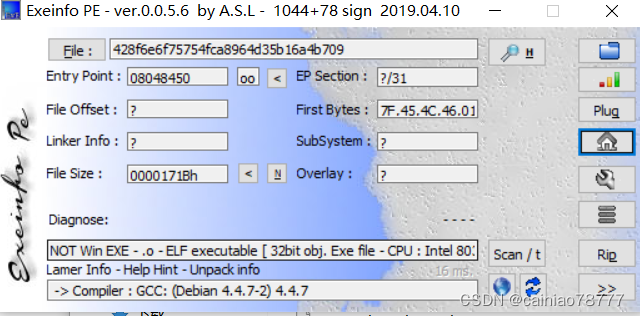

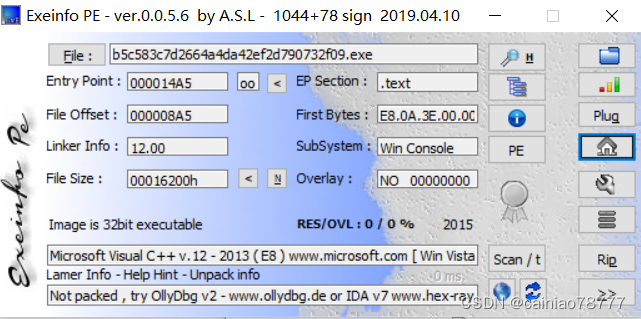

1.下载附件并查壳

可以看到是32位

2.用ida32打开

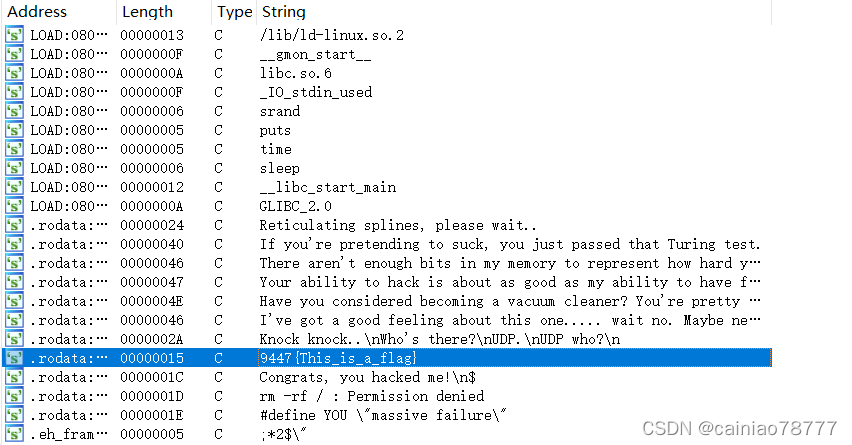

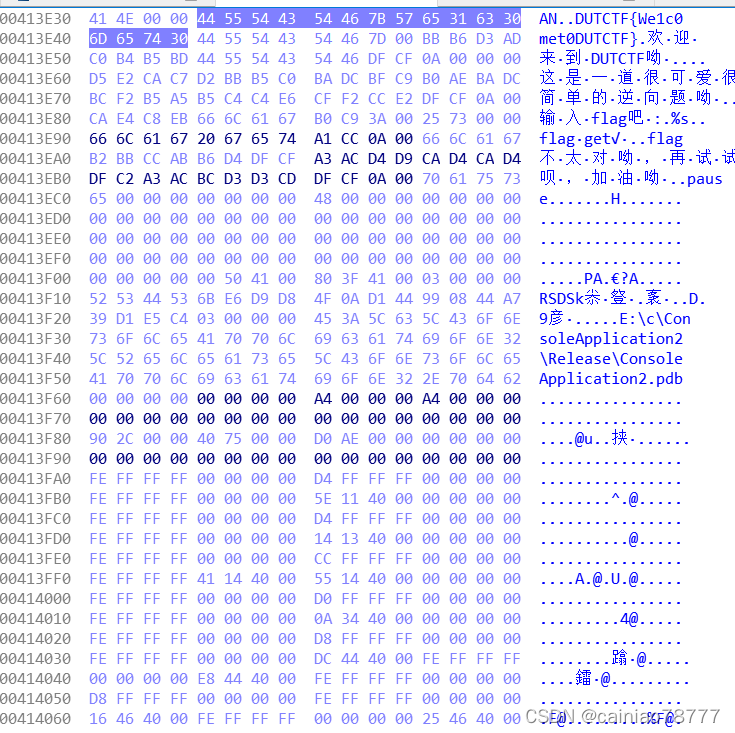

3.查看字符

9447{This_is_a_flag}

python-trade

1.下载附件发现是pyc文件

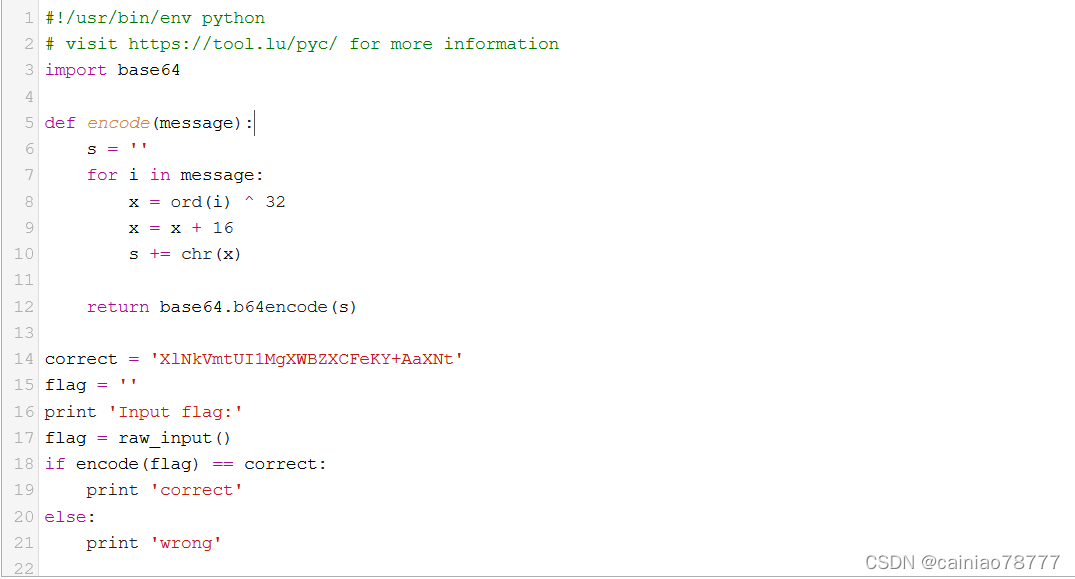

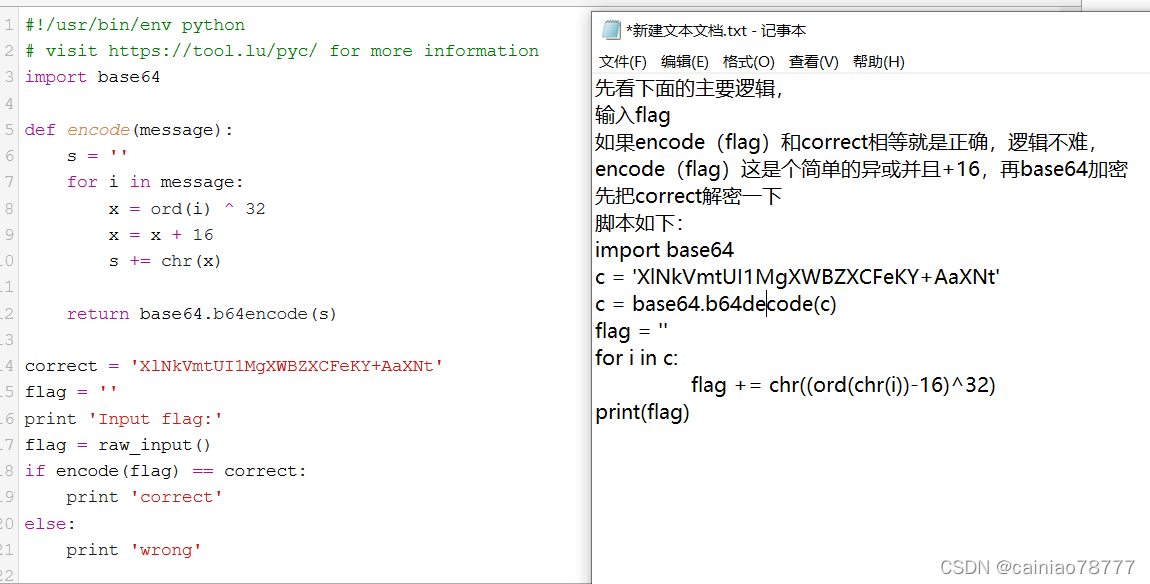

2.用python反编译打开这个文件

分析一下这个代码

脚本如下:

1 | import base64 |

这里要先把 i 转换为字符再转换为ASCII码

nctf{d3c0mpil1n9_PyC}

re1

1.下载并查壳

32位

2.用ida32打开

法一:hex查看

DUTCTF{We1c0met0DUTCTF}

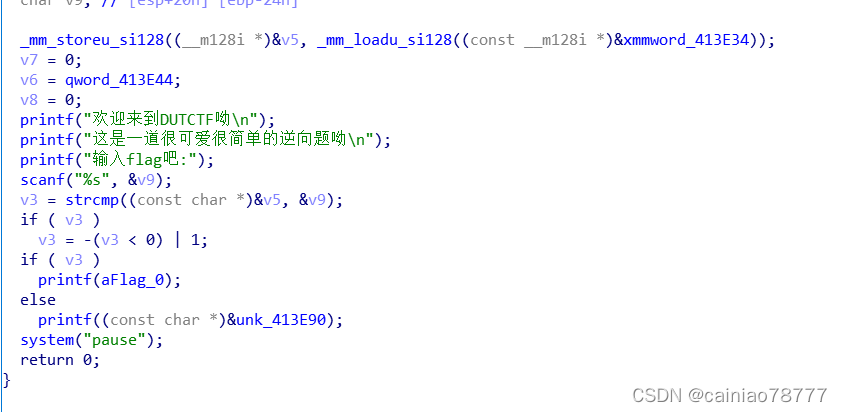

法二:f5

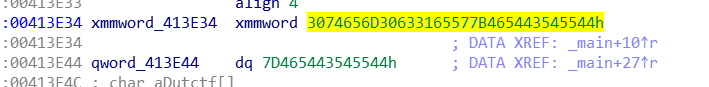

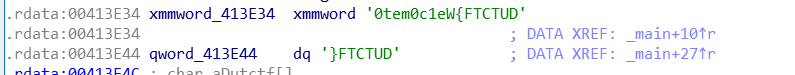

可以看到一个关键的字符串,print(aFlag),那么证明这就是输入正确flag,然后,会输出aFlag证明你的flag正确,然后,继续往上分析,可以看到v3的值,是由strcmp()决定的,比较v5和输入的字符串,如果一样就会进入后面的if判断,所以,我们继续往上分析,看看哪里又涉及v5,可以看到开头的_mm_storeu_si128(),对其进行分析发现它类似于memset(),将xmmword_413E34的值赋值给v5,所以,我们可以得到正确的flag应该在xmmword_413E34中,然后,我们双击413E34进行跟进

这时,我们使用IDA的另一个功能 R ,能够将十进制的数转换为字符串 至于为什么是倒着的我去查了下:

至于为什么是倒着的我去查了下:

及大端与小端

假设一个十六进制数0x12345678

大端的存储方式是:12,34,56,78,然后读取的时候也是从前往后读

小端的存储方式是:78,56,34,12,然后读取的时候是从后往前读取

DUTCTF{We1c0met0DUTCTF}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Hexo!