攻防世界(re2~re3)

open-source

1.下载附件发现是

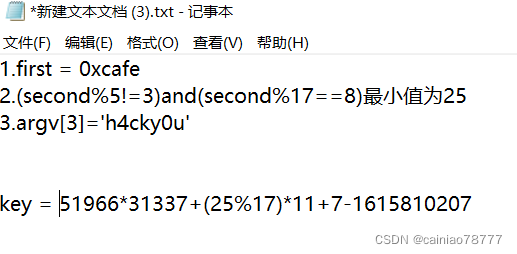

用记事本打开 这应该就是源码,分析得出

这应该就是源码,分析得出

2.的脚本如下

1 | for i in range(100): |

1 | print(hex(51966*31337+(25%17)*11+7-1615810207)) |

得出 0xc0ffee

flag为 c0ffee

simple-unpack

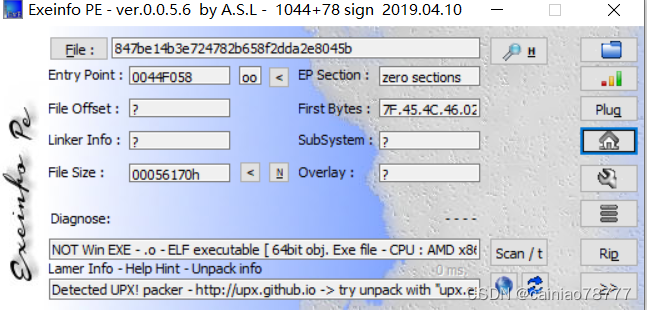

1.先下载附件查壳

upx壳,

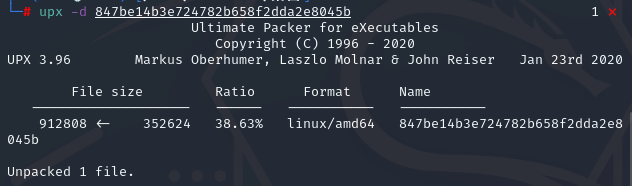

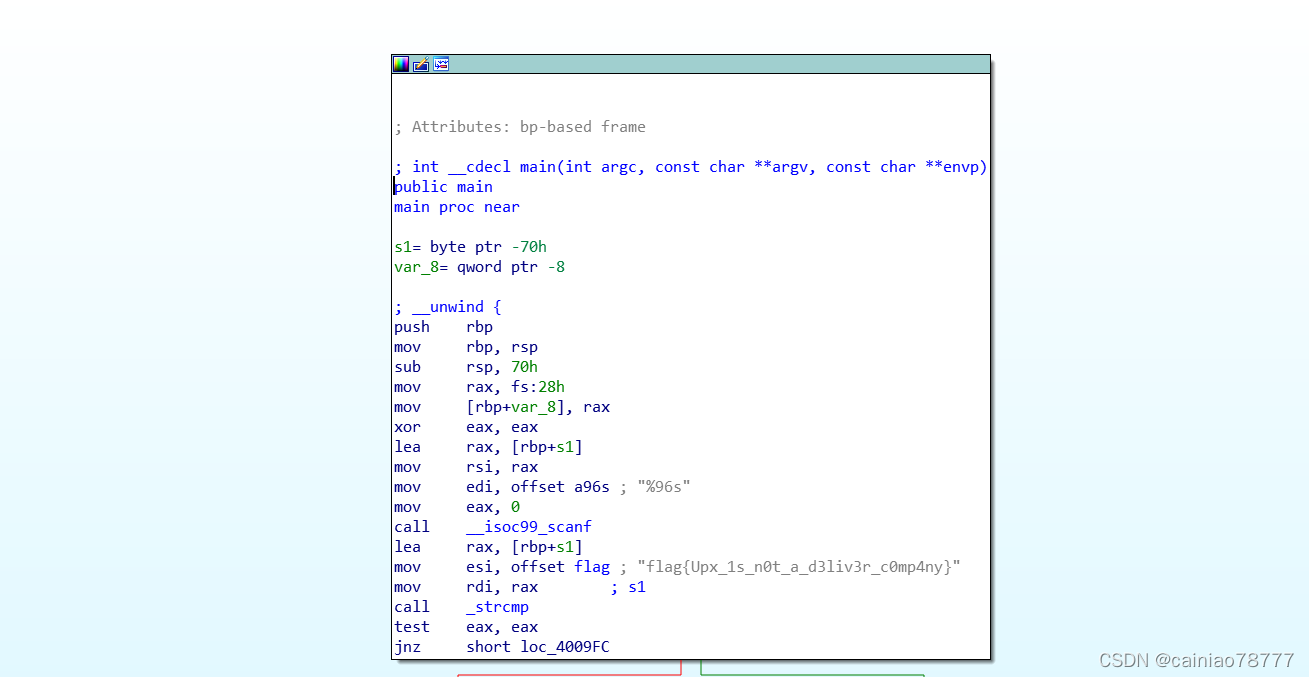

2.在kali下脱壳(upx -d +文件名) 3.脱壳后用ida64打开

3.脱壳后用ida64打开

flag很明显了

flag{Upx_1s_n0t_a_d3liv3r_c0mp4ny}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Hexo!